- VPC

- Virtual Private Cloud 네트워크.

- 사용할 AWS 리소스의 내부망을 손쉽게 구성.

- VPC 셋팅

- https://jetalog.net/89

- VPC = 회사 (10.0.0.0/16)

- Subnet = 회사의 각층

- Public 사무실 (10.0.0.0/24)

- 컴1 (10.0.0.1)

- 컴2 (10.0.0.2)

- 컴3 (10.0.0.3)

- Private 보안실 (10.0.1.0/24)

- 컴1 (10.0.1.1)

- 컴2 (10.0.1.2)

- 컴3 (10.0.1.3)

- Public 사무실 (10.0.0.0/24)

- Internet GW = 인터넷 전용선

- Router Table = 각 층의 네트워크간 통신 설정

- Public 사무실 = 내부망(10.0.0.x) 간의 통신을 제외하곤, IGW 으로 라우팅

- Private 보안실 = 내부망(10.0.?.x) 간의 통신을 제외하곤, NAT 으로 라우팅

- Elastic IP = 고정IP

- NAT = 인터넷 공유기

- Public 사무실에 설치 및 고정IP 연결

- Security Group = 방화벽 (특정 IP,Port,Protocol 의 In/Out 트래픽 차단)

- ACL = ...

- https://jetalog.net/90

- https://jetalog.net/91

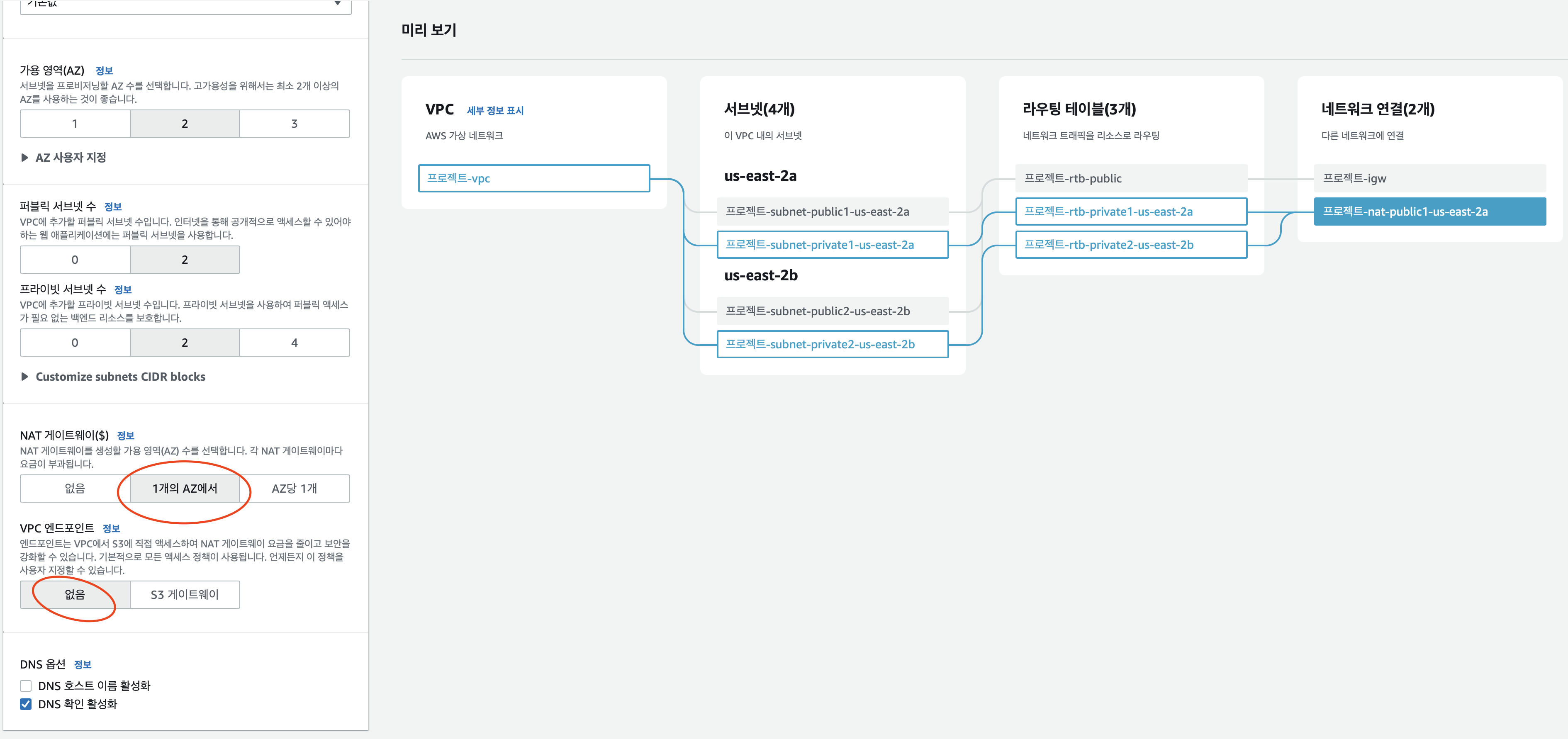

- "VPN 마법사" 를 기반으로~ VPC, Subnet, 라우팅, GW, 고정IP, NAT, SG 등등을 생성 할 수 있다.

- NAT : 그냥 1개의 AZ 으로 함.

- 엔드포인트? : 뭔말인디~ 그냥 S3 로 안했음...

- 네트워크가 뭔가 잘 안되면... 신규기능 "Network Access Analyzer" 으로 트레이싱 가능?

- (https://aws.amazon.com/ko/blogs/aws/new-amazon-vpc-network-access-analyzer)

- https://jetalog.net/89

- VPC 람다 테스트

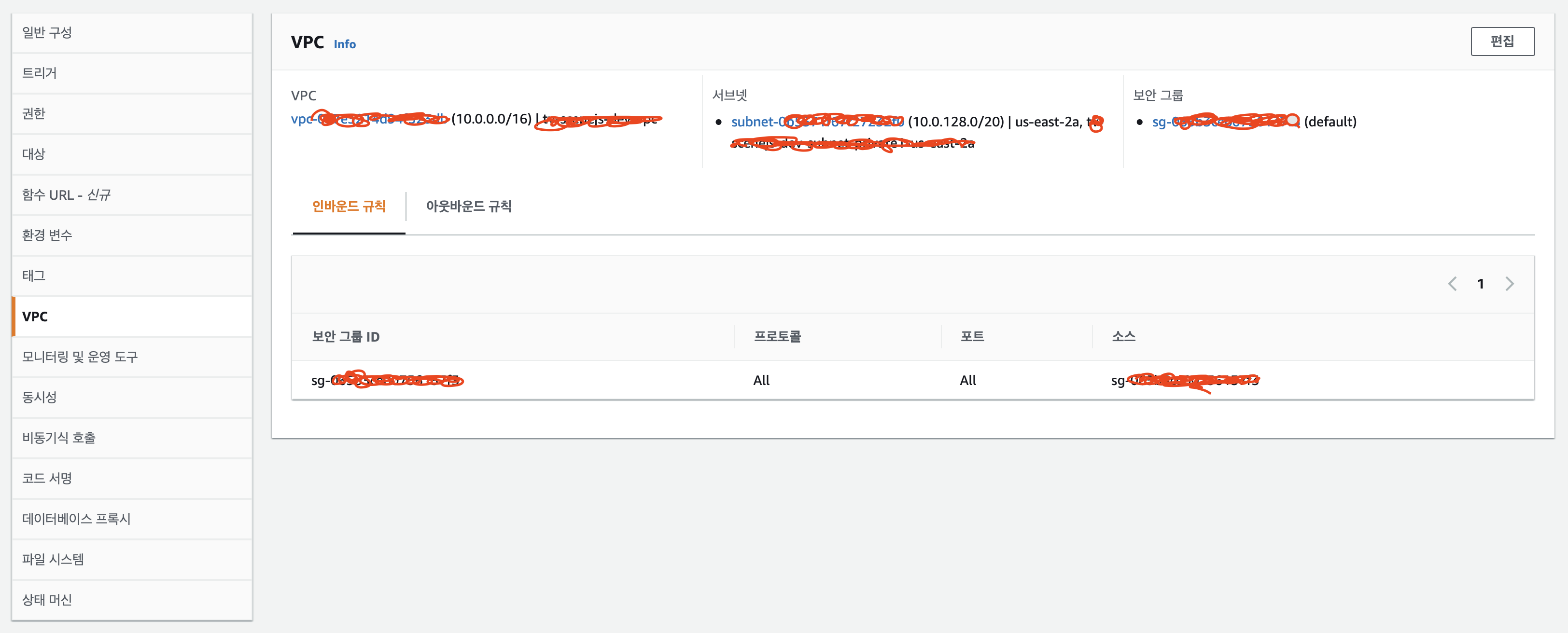

- vpc 마법사 -> 디폴트값으로 생성 -> 람다 -> vpc 설정 → vpc 선택 및 private Sub 2개 및 보안그룹 → 테스트 → 안됨?!?!

- vpc 마법사 -> 최대한 단순하게 하나로 -> vpc 설정 → vpc 선택 및 private Sub 1개 및 보안그룹 선택 → 테스트 -> 됨!!!

- ...

-끝-

'AWS' 카테고리의 다른 글

| AWS SAM <- Mangum(fastAPI) (0) | 2022.08.09 |

|---|---|

| Amazon EFS (0) | 2022.05.19 |

| Amazon CloudFront (0) | 2022.03.20 |

| Amazon Route53 (작성예정) (0) | 2020.12.02 |

| Amazon Kinesis Data Streams (0) | 2020.10.18 |